Rechte und Nutzung digitaler Medien sichern: "Digital Rights Management"

08.09.2023 — Von . Quelle:

Kapitel 9.4.1 in Auflage 82

| 9.4.1.0 | Literatur |

| 9.4.1.1 | DRM im Kontext von Technik und Rechtemanagement |

| 9.4.1.2 | Begriffsbestimmungen |

| 9.4.1.3 | Digital Rights Management |

| 9.4.1.3.1 | Technische Komponenten von DRM-Systemen |

| 9.4.1.3.2 | DRM-Systemarchitektur |

| 9.4.1.4 | Trusted Computing (TC) |

| 9.4.1.5 | Einsatz von DRM, TC-Anwendungen in der Praxis |

| 9.4.1.6 | DRM / TC und Bibliotheken/ Informationseinrichtungen |

| 9.4.1.7 | Fazit |

Zitationsverweis

: »Rechte und Nutzung digitaler Medien sichern: "Digital Rights Management"« (In: Erfolgreiches Management von Bibliotheken und Informationseinrichtungen, hrsg. von , Auflage 82, Hamburg: Verlag Dashöfer 2023, Abschn. 9.4.1)

Dies ist ein kostenfreier Fachartikel

Sie möchten mit mehr News und Fachinhalten up-to-Date bleiben?

Abonnieren Sie jetzt unseren kostenfreien Newsletter!9.4.1.0 Literatur

Bechtold, S.: Vom Urheber- zum Informationsrecht. Implikationen des Digital Rights Management. München: C.H. Beck, 2002.

Biselli, A.: Wir leaken: Deutschland und China gegen den Rest der Welt – Wundersame Einigkeit bei Trusted Computing. netzpolitik.org 2015

URL: https://netzpolitik.org/2015/wir-leaken-deutschland-und-china-gegen-den-rest-der-welt-wundersame-einigkeit-bei-trusted-computing/#comments

(Letzter Zugriff: 20.12.2022)

Books in Microsoft Store

URL: https://support.microsoft.com/en-us/account-billing/books-in-microsoft-store-faq-ff0b7b84-7052-4088-9262-d7e4ee22419c

(Letzter Zugriff: 20.12.2022)

BSI.Bund: Biometrie – was steckt hinter der Technologie?

URL: https://www.bsi.bund.de/DE/Themen/Verbraucherinnen-und-Verbraucher/Informationen-und-Empfehlungen/Technologien_sicher_gestalten/Biometrie/biometrie_node.html

(Letzter Zugriff: 20.12.2022)

DBV – E-Books in Bibliotheken

URL: https://www.bibliotheksverband.de/e-books-bibliotheken

(Letzter Zugriff 20.12.2022)

Erickson, J.; Iannella, R.; Wenning, R.: W3C Workshop on Digital Rights Management for the Web, 22–23 January 2001, Workshop Report

URL: https://www.w3.org/2000/12/drm-ws/workshop-report.html

(Letzter Zugriff: 20.12.2022)

Fokken, M.: Eingriffe in den Internet-Datenverkehr zur Durchsetzung des Urheberrechts, Dissertation, Berlin, Humboldt-Universität zu Berlin, 2021

URL: http://edoc.hu-berlin.de/18452/24272

(Letzter Zugriff: 20.12.2022)

Fränkl, G.; Karpf, P.: Digital-Rights-Management-Systeme: Einführung, Technologien, Recht, Ökonomie und Marktanalyse. München PG-Verlag 2004

Göttinger Erklärung

URL: http://www.urheberrechtsbuendnis.de/ge.html.de /

(Letzter Zugriff: 20.12.2022)

Grundgesetz für die Bundesrepublik Deutschland, Art. 5, Abs. 1

URL: https://www.gesetze-im-internet.de/gg/BJNR000010949.html (Letzter Zugriff: 20.12.2022)

Hohmann, A.: Rights Expression Languages (REL) in Gedächtnisinstitutionen: Anwendungsmöglichkeiten zur Speicherung von Rechteinformationen in den Metadatendateien von digitalen Dokumenten. In: BIT online 20 (2017), Nr. 1, S. 15–19

ISO/IEC 11889-1:2015 Information technology – Trusted platform module library

URL: https://www.iso.org/standard/66510.html

(Letzter Zugriff: 20.12.2022)

ISO/IEC 21000-17: 2006 Information technology – Multimedia framework (MPEG-21) – Part 17: Fragment Identification of MPEG Resources

URL: https://www.iso.org/standard/42075.html

(Letzter Zugriff: 20.12.2022)

Microsoft Documentation: Compatibility for Windows 11, 23.08.2022.

URL: https://learn.microsoft.com/en-us/windows/compatibility/windows-11/ (Letzter Zugriff: 20.12.2022)

Pearson, S.: Trusted Computing Platforms. New York: Prentice Hall PTR, 2003.

Pellegrini, T.: Digital Rights Management – Technologien, Anwendungsbereiche und Entwicklungsperspektiven

In: Krone, J., Pellegrini, T.: Handbuch Medienökonomie. Springer NachschlageWissen. Springer VS, Wiesbaden 2020

URL: https://doi.org/10.1007/978-3-658-09560-4_79

(Letzter Zugriff 20.12.2022)

Rosenblatt,W.; Trippe,W.; Mooney, S.: Digital Rights Management: Business and Technology. M & T Books, New York NY u. a., Wiley, 2002.

The Trusted Computing Group (TCG).

URL: https://www.trustedcomputinggroup.org

(Letzter Zugriff 20.12.2022)

Wiedemann, U.: Biometrie – Stand und Chancen der Vermessung des Menschen, Berlin: Frank & Timme 2012

9.4.1.1 DRM im Kontext von Technik und Rechtemanagement

Die Problematik der Rechte an digitalen Inhalten und deren Verwertung ist seit vielen Jahren ein Thema, das mal mehr, mal weniger stark umstritten diskutiert wird. Die Diskussion findet dabei zwischen den Urhebern bzw. Rechteinhabern und den Nutzern statt.

Für die Lösung dieser Probleme werden Komponenten zweier technischer Konzepte eingesetzt, die z. T. aufeinander aufbauen:

-

Digital Rights Management (DRM) – digitales Management von Rechten sowie

-

Trusted Computing (TC) – vertrauenswürdige und sichere Computerplattformen.

9.4.1.2 Begriffsbestimmungen

DRM: Begriffsbestimmung

Eine allgemein gültige und anerkannte Definition für DRM gibt es nicht. Mit DRM werden die Rechte an digitalen Inhalten kontrolliert und verwaltet. Das W3C betont dabei, dass DRM nicht das Management digitaler Rechte ist.Erickson, J.; Iannella, R.; Wenning, R.

Nach BechtoldBechtold, S.: S. 5–6 steht DRM „[…] für eine Vielzahl unterschiedlicher technischer und rechtlicher Phänomene, die alle miteinander zusammenhängen.“ DRM-Systeme sind elektronische Vertriebssysteme für digitale Inhalte. Sie ermöglichen

-

Wahrung der Sicherheit bei der Verbreitung digitaler Inhalte sowohl online als auch offline,

-

Wahrung der Rechte der Urheber und der Verwerter,

-

Aufbau einer effizienten Rechteverwaltung, i. d. R. durch neue elektronische Geschäftsmodelle (z. B. kostenpflichtiger Download, Pay per view, Lizenz etc.).

-

Fränkl und KarpfFränkl, G.; Karpf, P: S. 26 definieren DRM als „[…] technische Lösungen zur sicheren zugangs- und nutzungskontrollierten Distribution, Abrechnung und Verwaltung von digitalem und physischem Content.“

Um diese Ziele zu erreichen, greifen verschiedene Schutzebenen ineinander:Bechtold, S.: S. 147 ff.

-

Technik,

-

Nutzungsverträge,

-

Technologie-Nutzungsverträge.

TC: Begriffsbestimmung

Erhöhung der VertrauenswürdigkeitGemeinsames Ziel aller Initiativen ist die Erhöhung der Vertrauenswürdigkeit bzw. Sicherheit von Computersystemen. Was unter vertrauenswürdigen Systemen verstanden wird, hat z. B. PearsonPearson, S.: S. xxi wie folgt formuliert: „A Trusted Platform is one containing a hardware-based subsystem devoted to maintaining trust and security between machines.“ Das heißt:

-

Der Computer kann ‚seine‘ Integrität beweisen.

-

Der Anbieter, der Content-Provider vertraut dem Computer.

Die Bezeichnungen sind durchaus kontrovers. Der anfängliche, von IBM geprägte Begriff ‚Trusted Computing‘ wird auch heute noch von der Trusted Computing Group (TCG) verwendet.The Trusted Computing Group (TCG)

Das TCG-Konzept ist hardwarebasiert.

9.4.1.3 Digital Rights Management

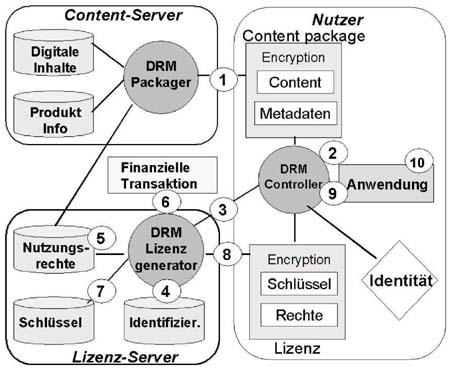

9.4.1.3.2 DRM-Systemarchitektur

ArchitekturDie in der Informatik häufig auftretenden Begriffe Architektur und Struktur kommen aus dem Bauwesen. Unter einer Architektur wird die Sichtweise von außen verstanden, welche Funktionen stehen dem Nutzer zur Verfügung. Zentrale Bestandteile einer Architektur-Beschreibung sind das Funktions- und Objektmodell: Es geht um die Komponenten und deren Zusammenspiel. Die Architektur konzentriert sich dabei auf diejenigen Aspekte, die sich nicht ändern.

StrukturDemgegenüber wird mit Struktur die Realisierung angedeutet. Was ist in der Hard- bzw. Software realisiert worden?

Das Spektrum der am Markt befindlichen DRM-Systeme ist weit und reicht vom einfachen Kopierschutz bis zur individuellen Festlegung von Nutzungsrechten und Abrechnungen der Nutzung digitaler Inhalte. Dazu ist neben den verschiedenen technischen Komponenten eine entsprechende DRM-Systemarchitektur und Infrastruktur nötig.

Ein voll ausgestattetes DRM-System besteht aus drei Hauptkomponenten:

-

Content Server

-

Lizenz-Server

-

Kunde bzw. Endgerät des Kunden

-

Der Nutzer lädt über das Internet einen digitalen Container (Content package) herunter. Der Container enthält das urheberrechtlich geschützte Werk sowie zusätzliche Informationen wie Lizenzbedingungen, Urheberangaben etc.

-

Bei Aufruf der Datei wird der DRM-Controller aktiviert und sucht nach den Nutzungsbedingungen.

-

Der DRM-Controller überträgt die notwendigen Daten (Identität des Nutzers, Identitätsnummer des Content packages) zum Lizenz-Server.

-

Der Lizenz-Server identifiziert den Nutzer in einer Identifizierungs-Datenbank.

-

Auf dem Lizenz-Server werden die Nutzungsrechte mit denen vom Nutzer angeforderten abgeglichen.

-

Ist eine Zahlung vom Urheber / Verwerter vorgesehen, erfolgt eine finanzielle Transaktion.

-

Die Abrechnung kann über Kreditkarte, Bankeinzug etc. erfolgen.

-

-

Der Lizenzserver erstellt eine personalisierte Lizenz:

-

Die Gültigkeit der Lizenz kann begrenzt werden z. B. auf:

-

eine inhaltliche Beschränkung (Bearbeitungsrechte, Ausdruck, Kopieerstellung etc.),

-

eine zeitliche Beschränkung bzw. eine Anzahl an Lesezugriffen,

-

eine Anzahl an Personen bzw. Endgeräten,

-

auf einen bestimmten Personenkreis (z. B. kostenfreier Zugriff für Studierende).

-

-

-

Die Lizenz wird an den Nutzer gesendet.

-

Der DRM-Controller entschlüsselt den digitalen Inhalt, gibt die Wiedergabe an die gewünschte Anwendung frei und kontrolliert die in der Lizenz vereinbarten Nutzungsbedingungen.

-

Das Endgerät startet die Wiedergabe.

9.4.1.4 Trusted Computing (TC)

Wie gezeigt, basieren einige der DRM-Technologien auf Hard- bzw. Software, die im Endgerät implementiert sein müssen. Diese werden im Folgenden kurz beschrieben.

zusätzlich entwickeltes ModulKernbaustein des TC ist ein zusätzlich zur aktuellen PC-Architektur entwickeltes Modul: TPM-Modul (Trusted Platform Modul). Das TPM:

-

stellt die hardwareseitige Unterstützung für die Ver- und Entschlüsselung her,

-

dient zur sicheren Abspeicherung von Passwörtern und Schlüsseln,

-

ist ein spezieller Chip, der auf dem Mainboard eingebaut wird.

TPM-Chips sind mittlerweile in fast jedem Gerät, für Windows 11 ist das TPM eine Systemvoraussetzung.Microsoft Documentation: Compatibility for Windows 11, 23.08.2022.

BIOS-ErweiterungDer zweite Baustein ist eine BIOS-Erweiterung, die Core Root of Trust Measurement (CRTM). Beide Bausteine lassen sich vom Nutzer steuern.

Das TPM hat vier Funktionen:

-

Sichere Ablage von als vertrauenswürdig eingestuften Systemkonfigurationen (Sealing),

-

Schützen und Generieren von geheimen Schlüsseln,

-

Bereitstellung eines speziellen Schlüssels der das System eindeutig identifizierbar macht. Der Schlüssel ermöglicht,

-

die Integrität des Systems zu prüfen und die Plattform von Dritten als vertrauenswürdig erkennen zu lassen sowie

-

eine Überprüfung der Lizenzierung der Produkte aus der Ferne (Remote Attestation).

-

Die TPM-Spezifikation (letzte Version 2.0 von 2014) ist seit 2015 ein ISO-Standard.ISO/IEC 11889-1:2015

9.4.1.5 Einsatz von DRM, TC-Anwendungen in der Praxis

ambivalente ZieleDie Ziele, die mit DRM- bzw. TC-Technologien erreicht werden sollten, waren immer ambivalent. Eines der Hauptprobleme der gegenwärtigen Computersysteme ist die Sicherheit von Daten und deren Schutz durch Gefahren von außen. Probleme wie Virenangriffe, unerlaubte Zugriffe aus dem Internet etc. lassen sich mit den heute gängigen Systemen nicht ausschließen. Alle Initiativen sind deshalb aus Nutzersicht sehr willkommen und wünschenswert.

Trusted Computing, so die TCG, schütze die Privatsphäre, indem die Hardware des Computers Änderungen an der Software feststelle. Gleichzeitig bietet TC der Medienindustrie jedoch die Möglichkeit, DRM-Geschäftsmodelle, also die kommerzielle Verwertung von Inhalten, auf breiter Basis einzuführen.

TC dient Durchsetzung von DRMTC dient also der Durchsetzung von DRM und DRM-Technologien basierend auf TC-Systemen. Dies ist mit einer Reihe von Problemen behaftet.

Probleme

-

proprietäre Lösungen als StandardMit TC können sich proprietäre Lösungen als Standard durchsetzen. Formate könnten dann nur noch mit einem kommerziellen Programm gelesen, bearbeitet werden, und damit die Nutzung von Open Source Shareware einschränken.

-

Der Datenschutz bleibt in Teilen unberücksichtigt.

-

Der Nutzer bleibt in vielen Fällen unbeteiligt bzw. ungefragt und muss sein Vertrauen z. B. auf einen Schlüssel im TPM setzen, den er nicht selbst erzeugt hat.

Kritik wird von vielen Seiten geübt. Auch die Bundesregierung hat reagiert und bei der Abstimmung über TPM 2.0 als ISO-Standard gegen die Normierung gestimmt.Biselli, A.

MusikindustrieAuch bei den DRM-Technologien gibt es widersprüchliche Entwicklungen. In der Musikindustrie hat sich das harte bzw. aktive DRM (Nutzungskontrolle) nicht durchgesetzt. Mit der Änderung der Distributionsform von Download auf Streaming setzten die Anbieter auf ein weiches DRM, bei dem digitale Wasserzeichen und Rechtedefinitionssprachen zur optionalen Nachverfolgung eingesetzt werden.

9.4.1.7 Fazit

VorteileEs gibt zahlreiche Argumente FÜR und GEGEN die Einführung von DRM-/TC-Systemen. Zu den wesentlichen Vorteilen zählen:

-

Gewährleistung von Authentizität und Integrität digitaler Dokumente,

-

Wahrung der Urheberrechte digitaler Inhalte.

NachteileZu den wesentlichen Problemen bzw. Nachteilen zählen:

-

Der freie Zugang zum öffentlichen Wissen (durch Steuergelder finanziertes Wissen) wird z. T. wesentlich eingeschränkt bzw. kommerzialisiert.

-

Der Datenschutz kann technisch ausgehebelt werden.

-

Die Akzeptanz beim Nutzer ist gering.

-

Der Nutzer bleibt in vielen Fällen unbeteiligt bzw. ungefragt.

-

Komponenten von DRM-/TC-Systemen sind bzw. fördern proprietäre Technologien.

Die Einführung von DRM-/TC-Systemen in Bibliotheken und Informationseinrichtungen kann, richtig und im Sinne der Nutzer angewendet, potenziell zur Unterstützung der Dienstleistungsaufgaben beitragen.

Fair Use-Doktrin bleibt essentiellEine einseitige Ausrichtung der DRM-Systeme auf den Schutz der digitalen Inhalte führt zum Hemmnis des freien Zugangs zum öffentlichen Wissen. Die „Fair Use-Doktrin“, d. h. die Gestattung der allgemeinen Nutzung von Medien außerhalb der Urheberrechtsinhaber (z. B. zitieren, kopieren für den eigenen Gebrauch) bleibt essentiell.

Der Nutzer von IT-Systemen muss selbstbestimmt über seine Daten verfügen und über die Wahl der Anwendungsprogramme. Ein vertrauenswürdiger Umgang mit Nutzerdaten setzt vollständige Transparenz für den Nutzer bei strikter Geheimhaltung gegenüber Dritten voraus.

X

X